Konfiguration von Windows-Hosts via Domänencontroller

- Konfiguration von Windows-Hosts über einen Domänencontroller für den Windows-Host-Datacollector

- 1. CIO Cockpit-User in der Domäne anlegen

- 2. OrganizationalUnit (OU) in der Domäne anlegen

- 3. CIO Cockpit-Usergroup in der OU anlegen

- 4. CIO Cockpit-User der CIO Cockpit-Usergroup hinzufügen

- 5. CIO Cockpit-Computergroup in der OU anlegen

- 6. Hosts der CIO Cockpit-Computergroup hinzufügen

- 7. Hosts zur OU hinzufügen

- 8. CIO Cockpit-Group Policy Object (GPO) anlegen

- 9. WinRM-Service konfigurieren

- 10. WinRM-Service einschalten

- 11. Firewall-Konfiguration für Windows Remote Management

- 12. Rechtevergabe für CIO Cockpit-User

- 13. Zielsysteme der CIO Cockpit-GPO definieren

- 14. Anwendung der Group Policy auf alle ins CIO Cockpit einzubindenden Hosts

- 15. WMI-Konfiguration für alle ins CIO Cockpit einzubindenden Hosts

- Host nachträglich hinzufügen

- Hinweis

Konfiguration von Windows-Hosts über einen Domänencontroller für den Windows-Host-Datacollector

Diese Anleitung beschreibt die Konfiguration von Windows-Hosts für den CIO Cockpit-Datacollector für Windows-Hosts in einer Windows-Domäne. Die Hosts werden via GPO und Powershell-Script konfiguriert.

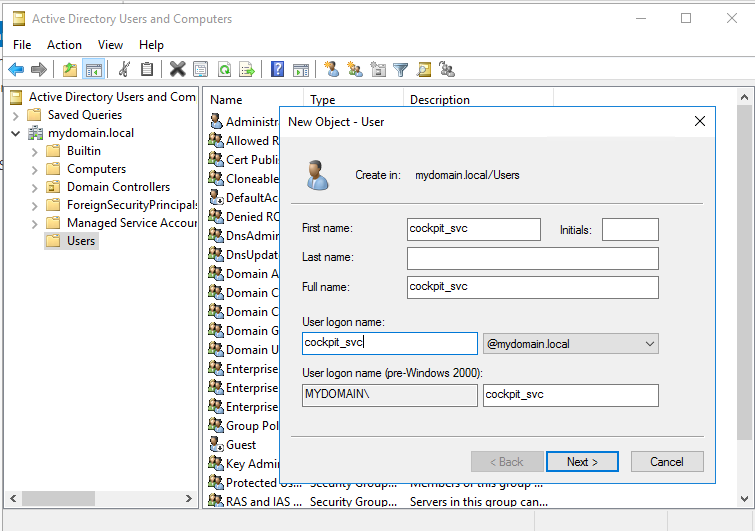

1. CIO Cockpit-User in der Domäne anlegen

In „Active Directory Users and Computers“ wird ein CIO Cockpit-User angelegt, z.B. cockpit_svc.

Anleitung: Active Directory Users and Computers > Domainname > Users > Rechtsklick > New > User

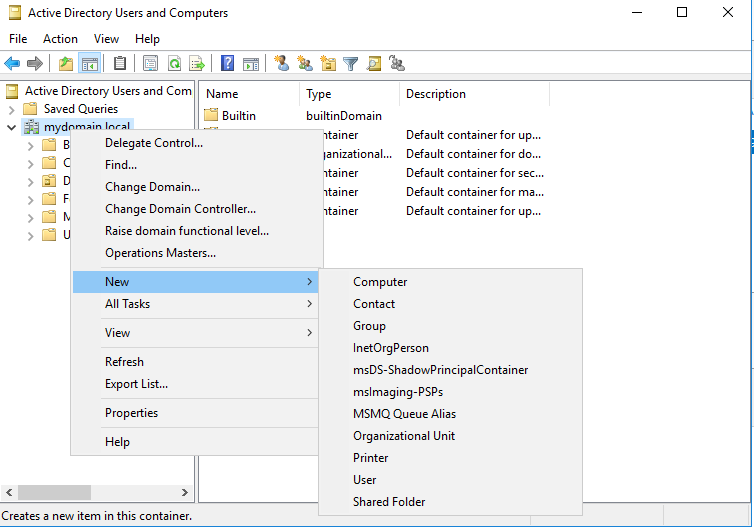

2. OrganizationalUnit (OU) in der Domäne anlegen

In „Active Directory Users and Computers“ wird eine OU für die Hosts angelegt, die ins CIO Cockpit eingebunden werden sollen. Alternativ kann diese Anleitung auf bereits existierende OUs angewandt werden.

Hinweis: Die Standard-Starter-GPOs für die Firewall müssen aktiviert sein, bevor die OU angelegt wird.

Das ist notwendig, um die GPOs, die in einem späteren Schritt erstellt werden, auf die Hosts anzuwenden.

Dazu wird in „Group Policy Management“ in der entsprechenden Domain der Container „Starter GPOs“ geöffnet.

Sollten im rechten Fenster unter „Content“ keine GPOs sichtbar sein und stattdessen eine Schaltfläche mit der

Aufschrift „Create Starter GPOs Folder“, muss diese Schaltfläche angeklickt werden.

Anleitung: Anleitung: Active Directory Users and Computers > Domainname > Rechtsklick > New > Organizational Unit

Nach dem Anlegen erscheint die OU unter der Domäne.

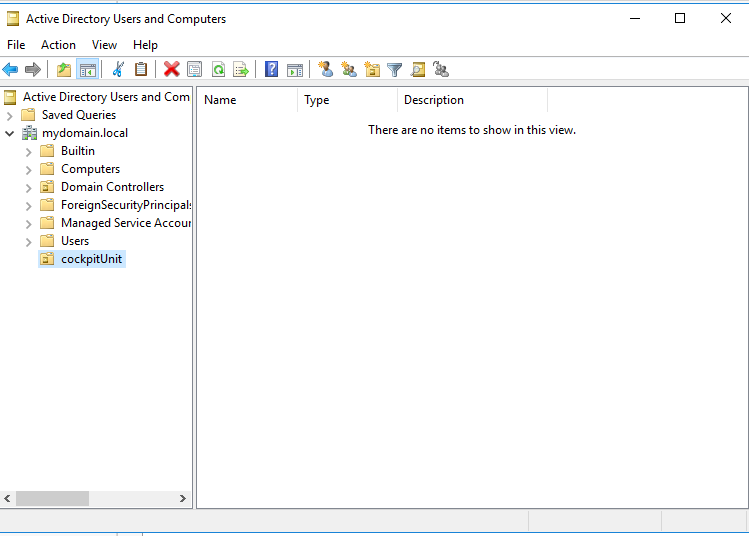

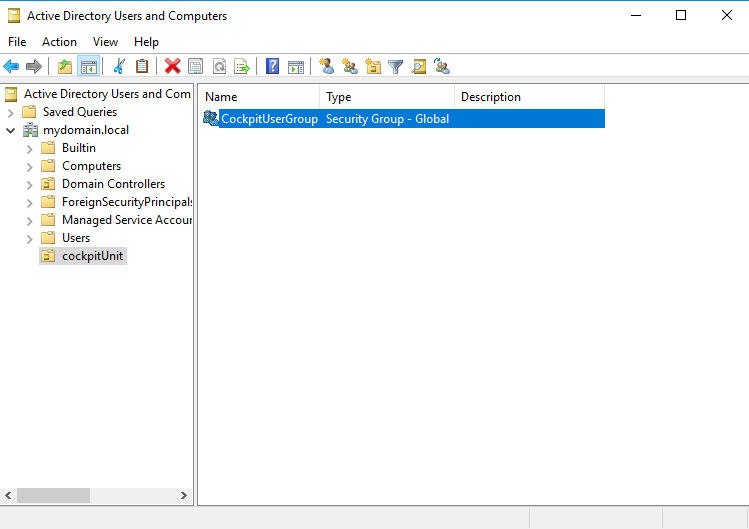

3. CIO Cockpit-Usergroup in der OU anlegen

In „Active Directory Users and Computers“ wird eine CIO Cockpit-Usergroup angelegt.

Anleitung: Rechtsklick auf die in Schritt zwei angelegte OU (oder die stattdessen genutzte OU) > New > Group. Die Standardeinstellungen (Group scope: Global, Group type: Security) können beibehalten werden.

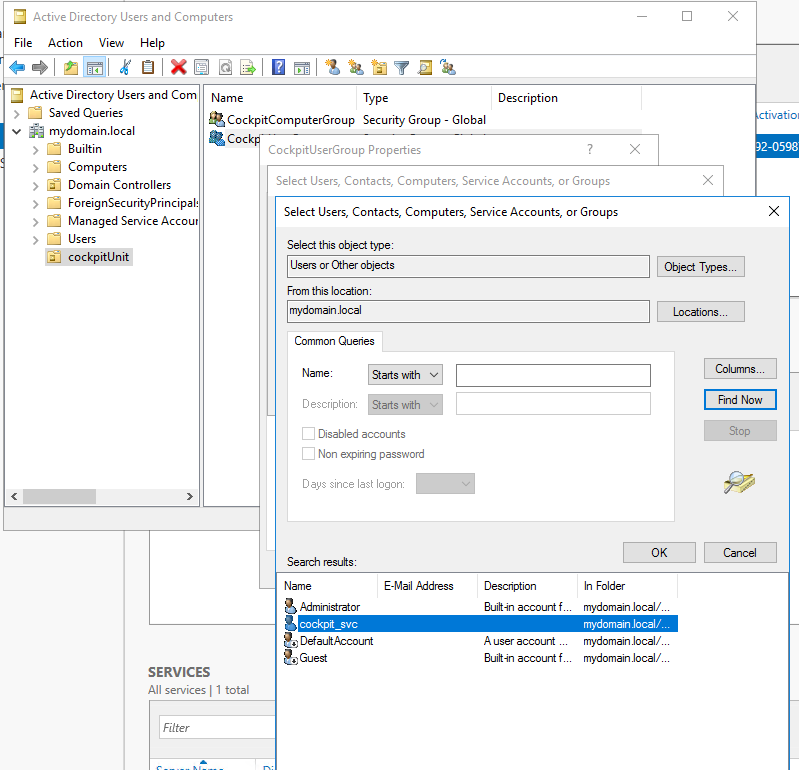

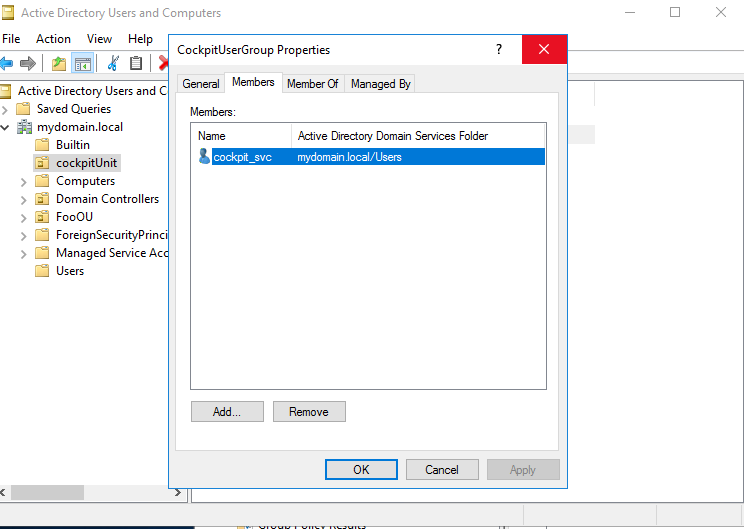

4. CIO Cockpit-User der CIO Cockpit-Usergroup hinzufügen

Der in Schritt 1 angelegte CIO Cockpit-User wird der CIO Cockpit-Usergroup hinzugefügt.

Anleitung: Rechtsklick auf CIO Cockpit-Usergroup > Properties > Reiter Members > Add

Ergebnis:

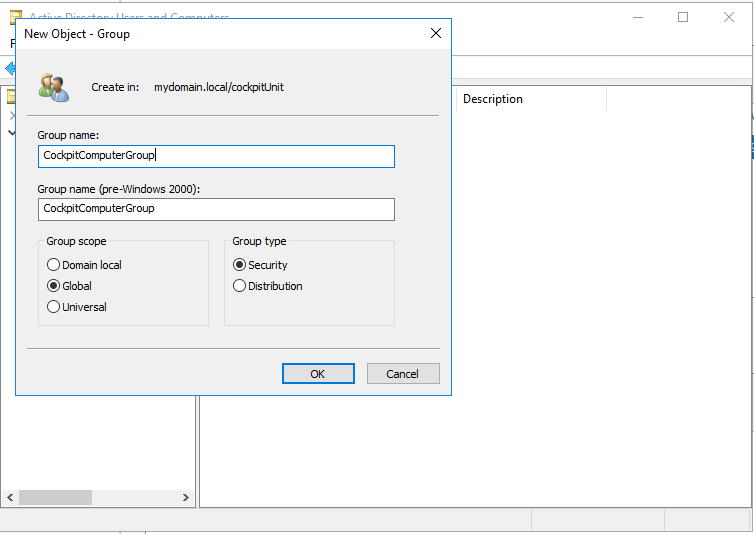

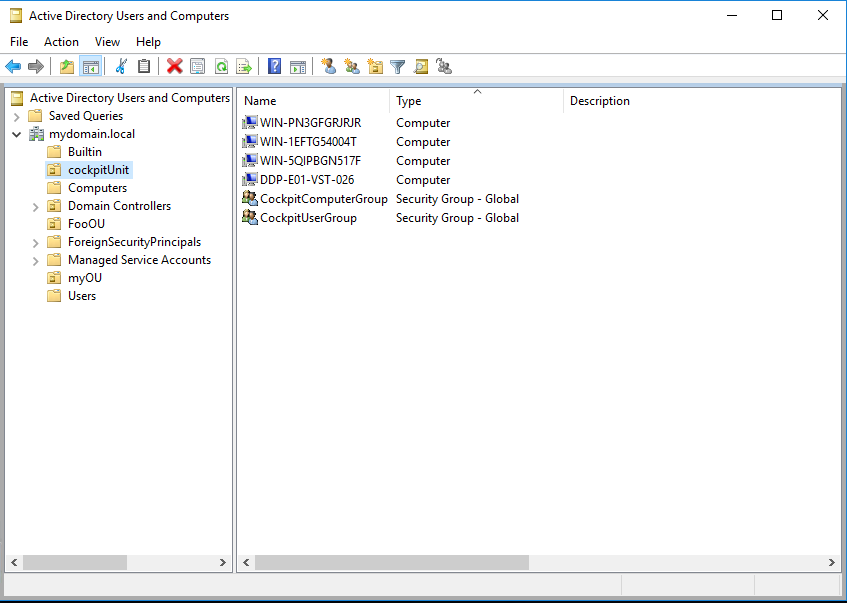

5. CIO Cockpit-Computergroup in der OU anlegen

Analog zu Schritt 3 wird in „Active Directory Users and Computers“ eine CIO Cockpit-Computergroup angelegt.

Anleitung: Rechtsklick auf die in Schritt zwei angelegte OU (oder die stattdessen genutzte OU) > New > Group. Die Standardeinstellungen (Group scope: Global, Group type: Security) können beibehalten werden.

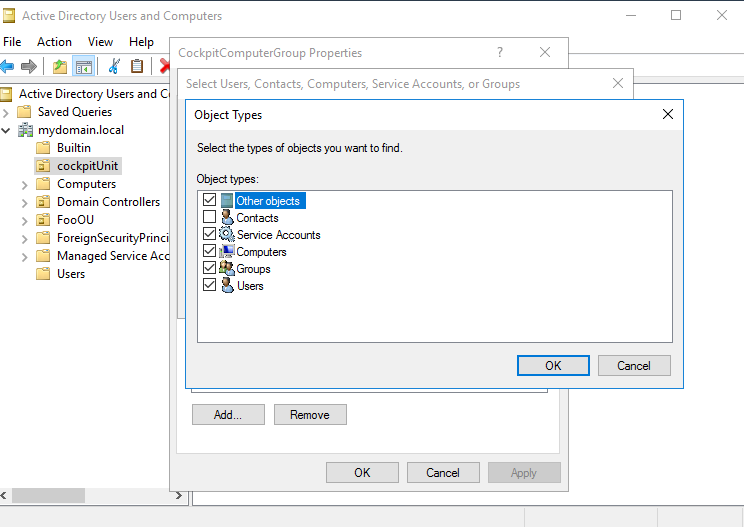

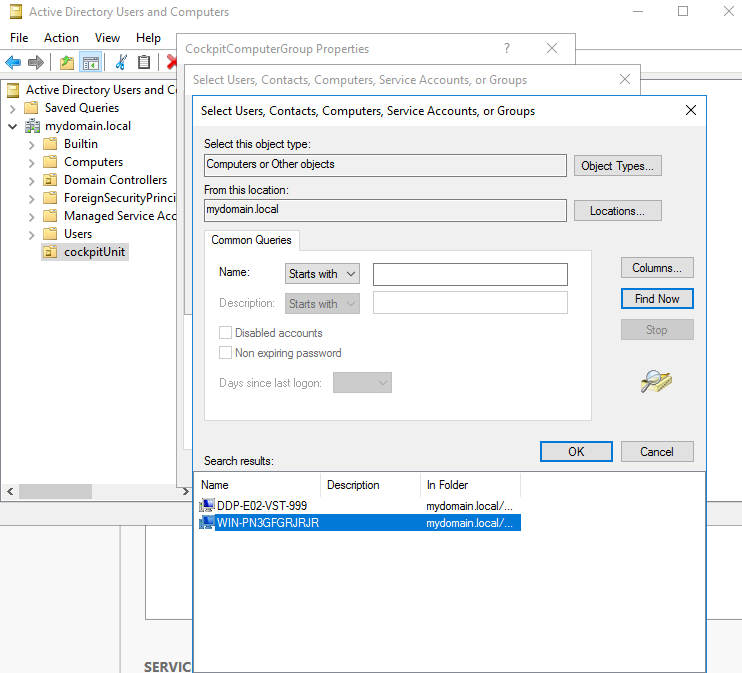

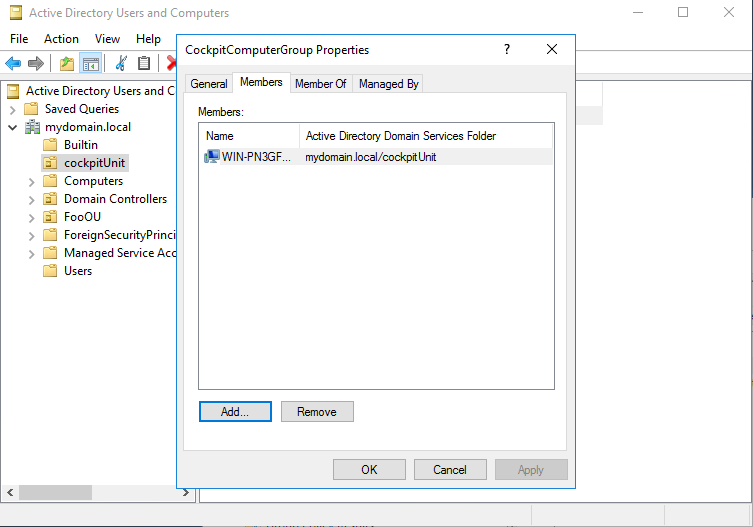

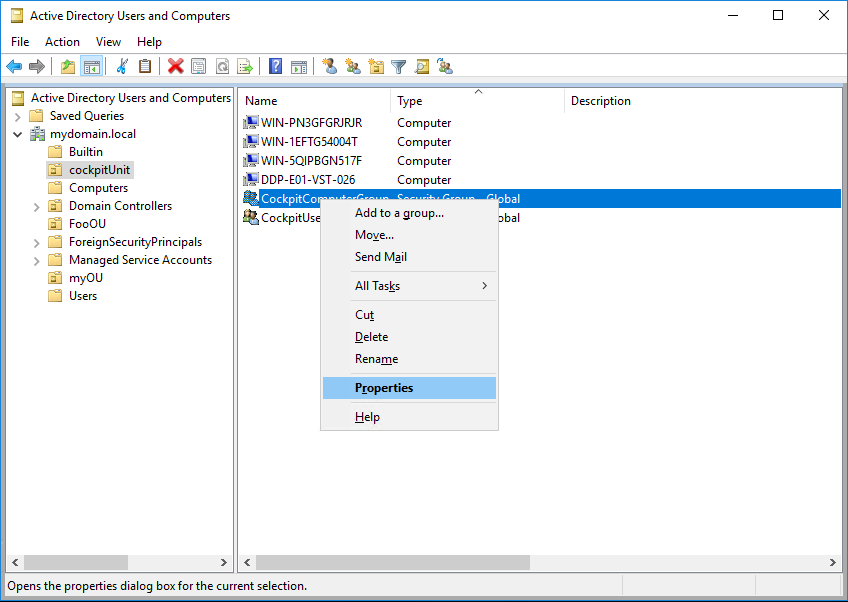

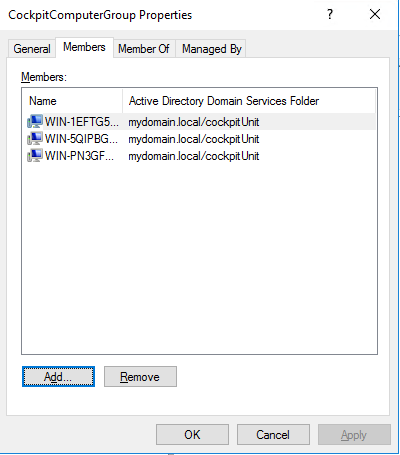

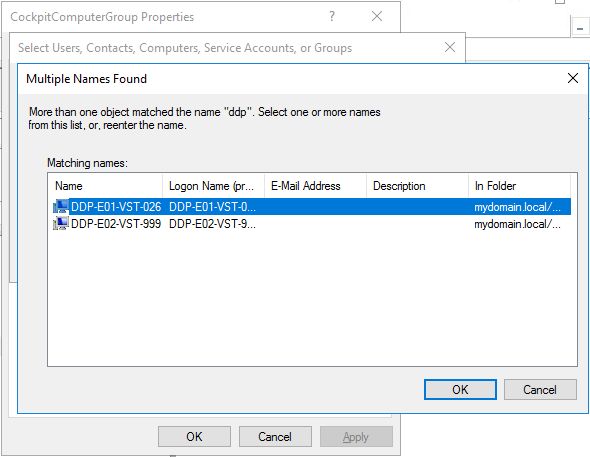

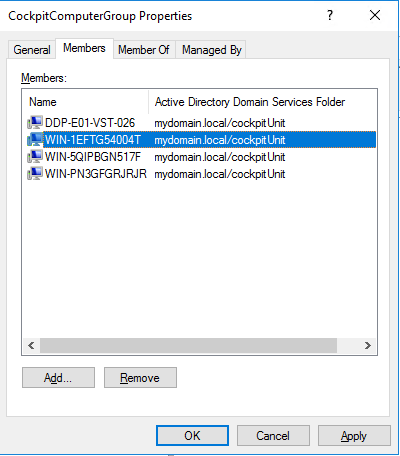

6. Hosts der CIO Cockpit-Computergroup hinzufügen

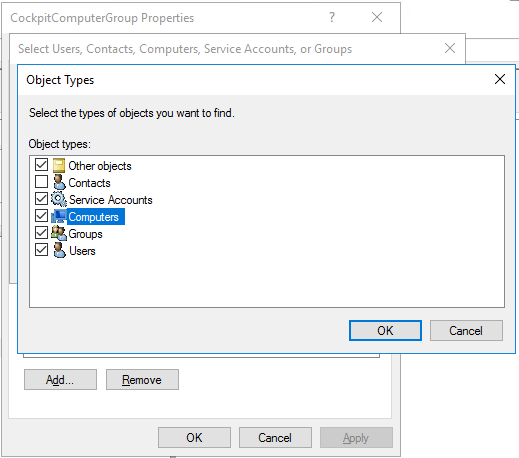

Die ins CIO Cockpit zu integrierenden Hosts werden der in Schritt 5 angelegten Computergroup hinzugefügt.

Anleitung: Rechtsklick auf CIO Cockpit-Computergroup > Properties > Reiter Members > Add (Im Menü „Select Users, Contacts, Computers, Service Accounts or Groups“ kann es nötig sein, auf die Schaltfläche „Object Types“ zu klicken und einen Haken bei „Computers“ zu setzen.)

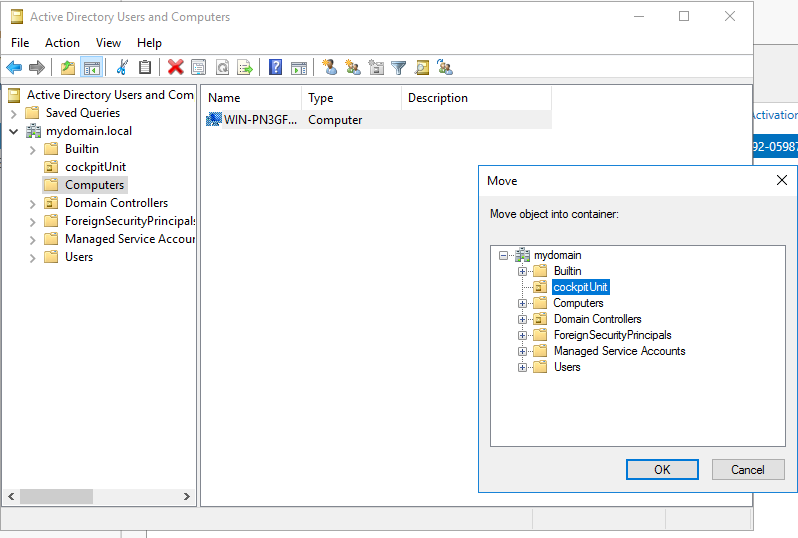

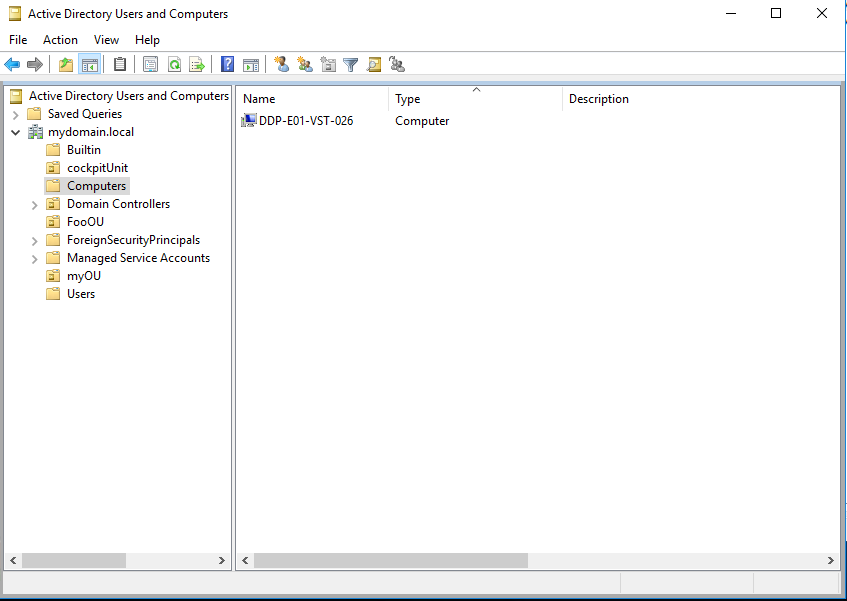

7. Hosts zur OU hinzufügen

Die ins CIO Cockpit zu integrierenden Hosts werden der CIO Cockpit-OU (oder den stattdessen genutzten OUs) hinzugefügt.

Anleitung: Active Directory Users and Computers > Domainname > Computers: Die Einträge können entweder per Drag & Drop in die OU geschoben werden oder über Rechtsklick auf die Einträge: Move > OU auswählen > OK

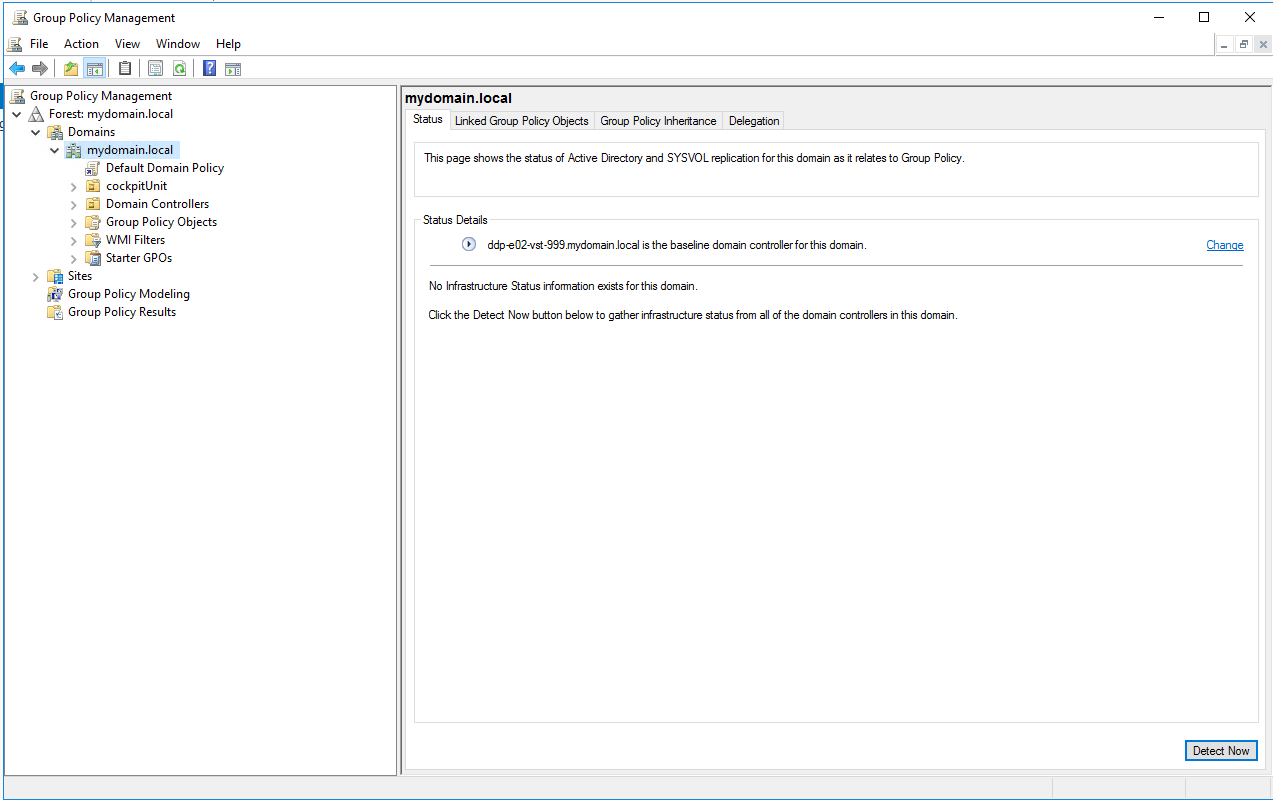

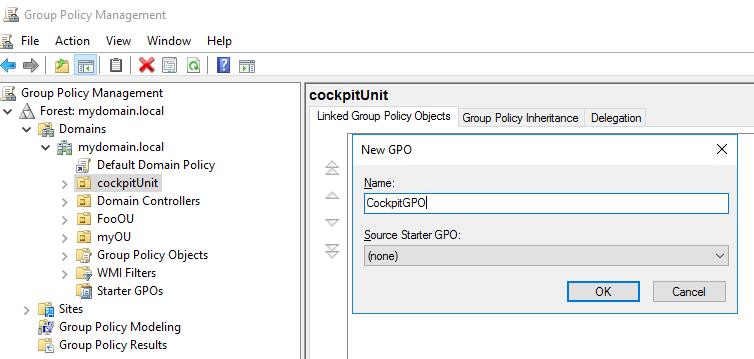

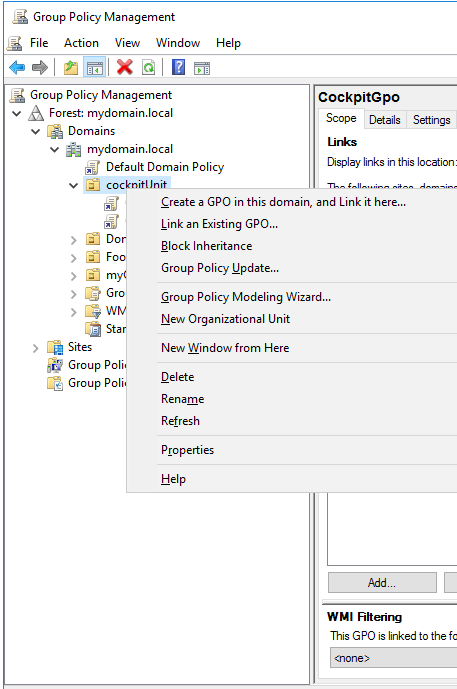

8. CIO Cockpit-Group Policy Object (GPO) anlegen

Der Großteil der für den Betrieb des Windows-Datacollectors notwendigen Einstellungen wird über dieses GPO konfiguriert.

Anleitung: In „Group Policy Management“ ist bereits ein Eintrag für die CIO Cockpit-OU vorhanden.

Rechtsklick auf diese OU > „Create a GPO in this domain and link it there“ und beliebigen Namen wählen.

Anschließend wird das GPO konfiguriert. Dazu Rechtsklick auf das GPO > Edit. Der Group Policy Management Editor öffnet sich.

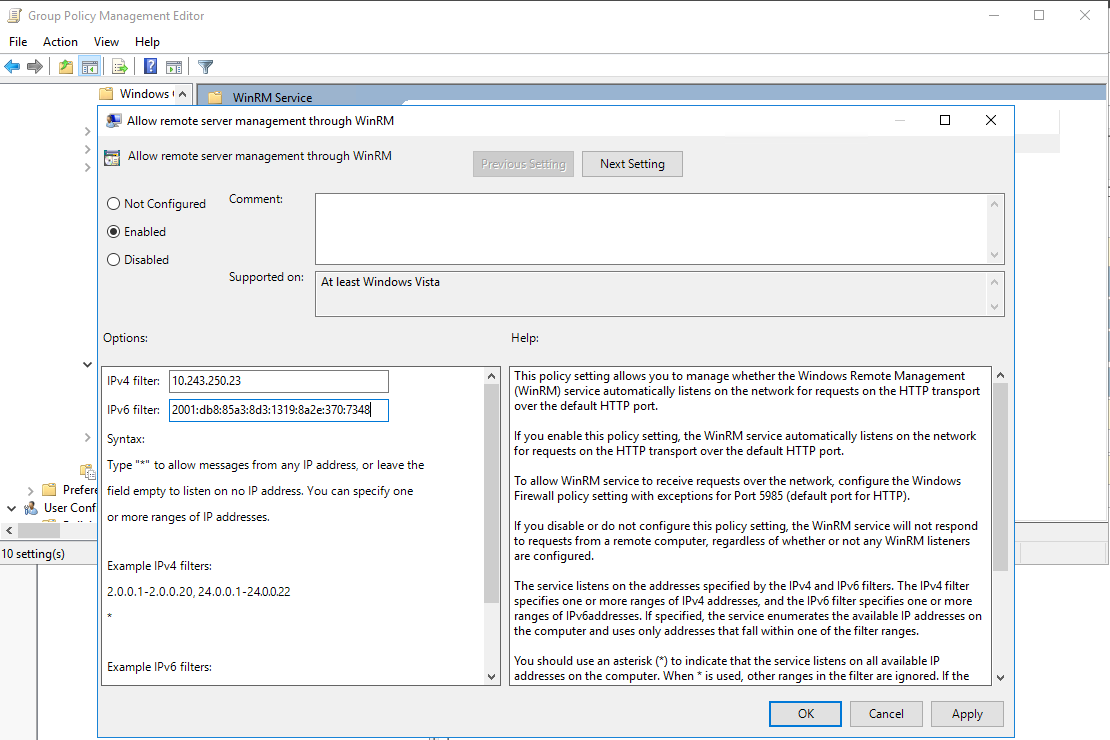

9. WinRM-Service konfigurieren

Anleitung: Im Group Policy Management Editor: Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Remote Management (WinRM) > WinRM Service > Allow remote server management through WinRM > Rechtsklick > Edit: Enabled einstellen und unter Options (unten) die Felder „IPv4 filter“ und „IPv6 filter“ ausfüllen. Hier sollte mindestens die IP der VM eingetragen werden, auf der der das Windows-Datacollector Management läuft. Ein Stern schaltet alle IPs frei (nicht empfehlenswert). Außerdem können IP-Bereiche konfiguriert werden.

In der Powershell muss jetzt noch folgender Befehl mit Administratorenrechten ausgeführt werden, damit die Datencollectoren das Zielsystem erreichen:

Enable-PSRemoting

winrm set winrm/config/service/Auth '@{Basic="true"}'

winrm set winrm/config/service '@{AllowUnencrypted="true"}'

Hinweis: Sollen mehrere einzelne IPs konfiguriert werden, so müssen sie als IP-Bereiche eingetragen werden,

z.B. 10.0.0.23-10.0.0.23,10.0.0.42-10.0.0.42. Eine kommaseparierte Konkatenierung einzelner IPs, z.B. 10.0.0.23,10.0.0.42, wird

von Microsoft in diesem Dialog nicht unterstützt.

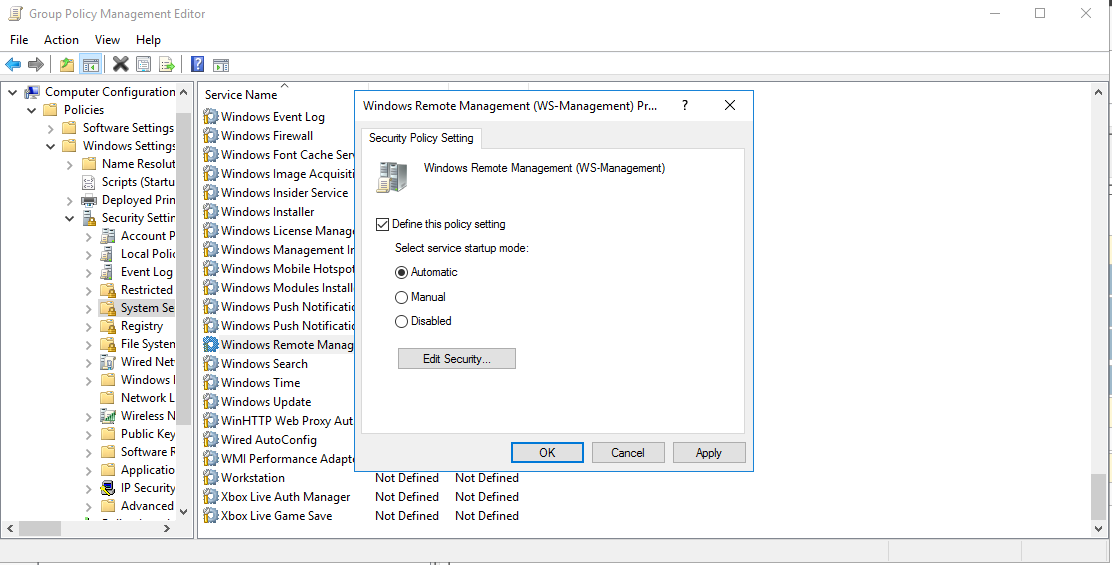

10. WinRM-Service einschalten

Anleitung: Im Group Policy Management Editor: Computer Configuration > Policies > Windows Settings > Security Settings > System Services > Windows Remote Management (WS-Management): Policy aktivieren und Service Startup Mode auf Automatic stellen:

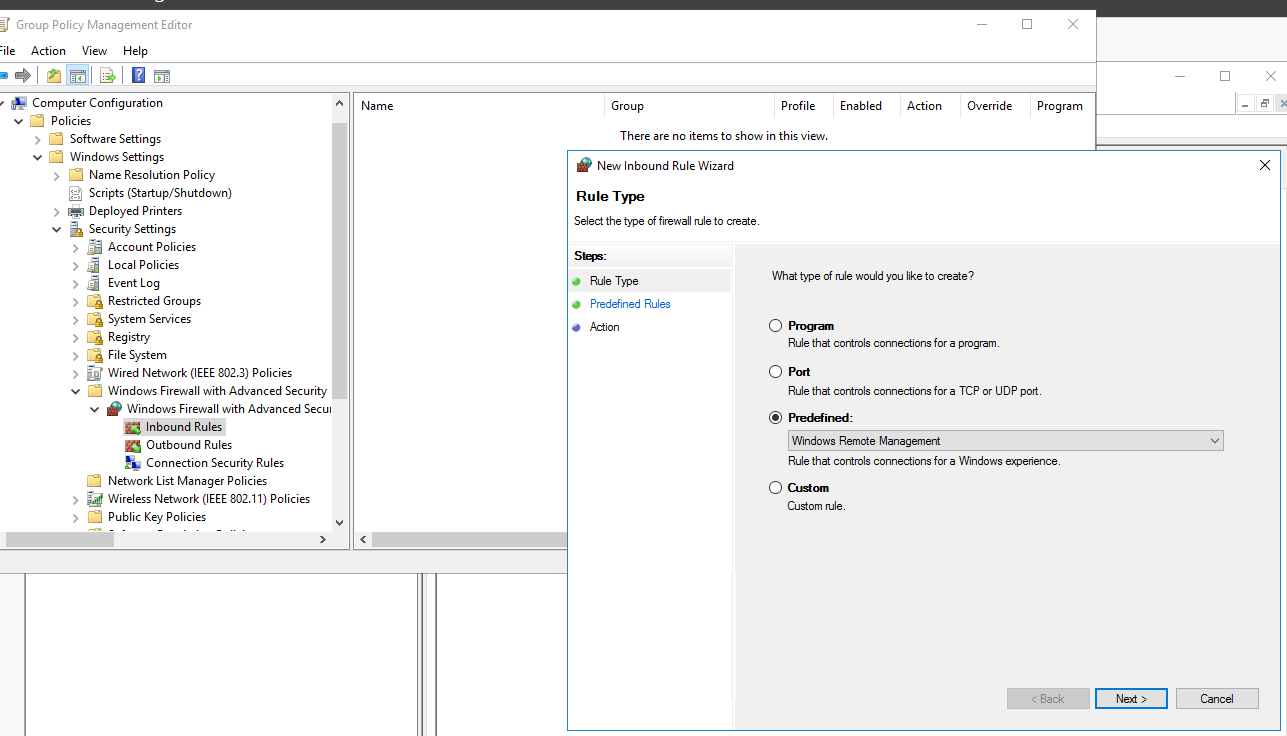

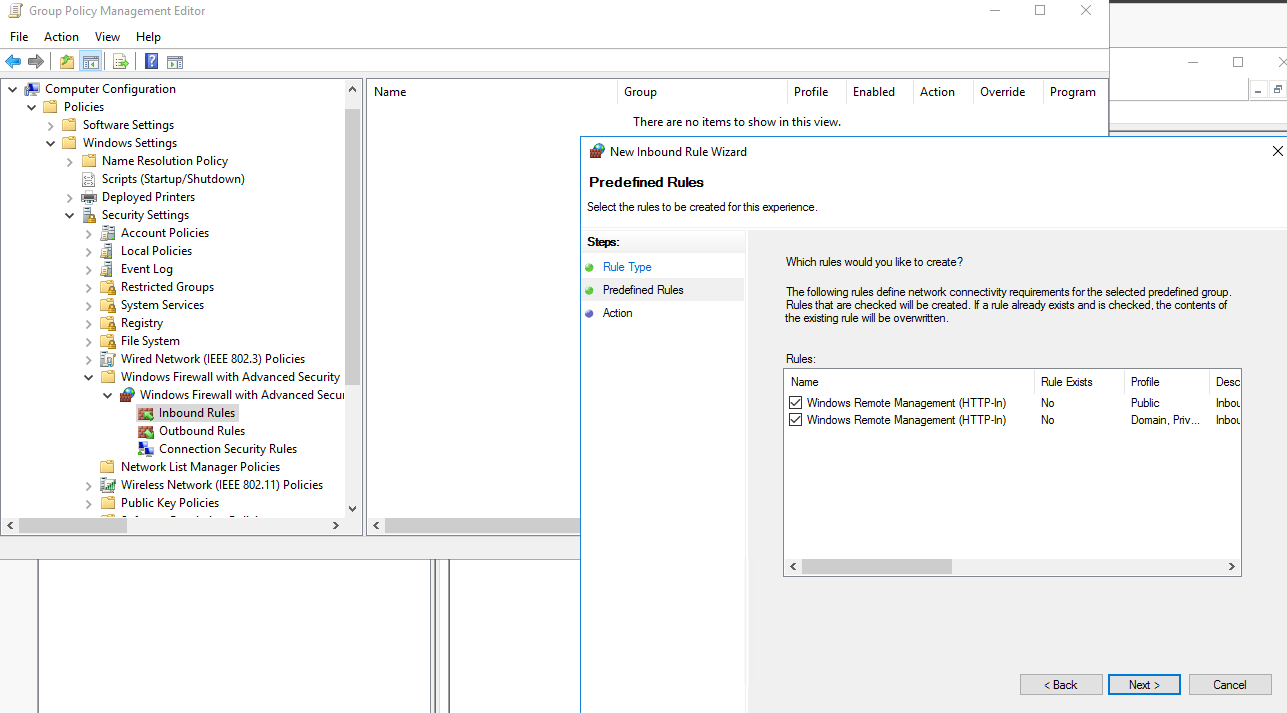

11. Firewall-Konfiguration für Windows Remote Management

Anleitung: Im Group Policy Management Editor: Computer Configuration > Policies > Windows Settings > Security Settings > Windows Firewall with Advanced Security > Inbound Rules: Hier wird die von Microsoft vordefinierte Regel für Windows Remote Management angewandt.

12. Rechtevergabe für CIO Cockpit-User

Anleitung: Damit der User ohne Administrationsrechten das Zielsystem über WinRM erreichen kann, müssen ihm noch dafür notwendige Rechte gegeben werden. Hierfür müssen in der Powershell folgende Befehle ausgeführt werden:

winrm configSDDL default

In dem neuen Fenster müssen dem User die Rechte „Lesen (Get, Enumerate, Subscribe)“ (Engl. „Read (Get, Enumerate, Subscribe)“) und „Ausführen (Invoke)“ (Engl. „Execute (Invoke)“) gegeben werden. Nach dem Schließen des Fensters über „OK“ werden die Rechte aktualisiert und der Benutzer hat Zugriff über WinRM.

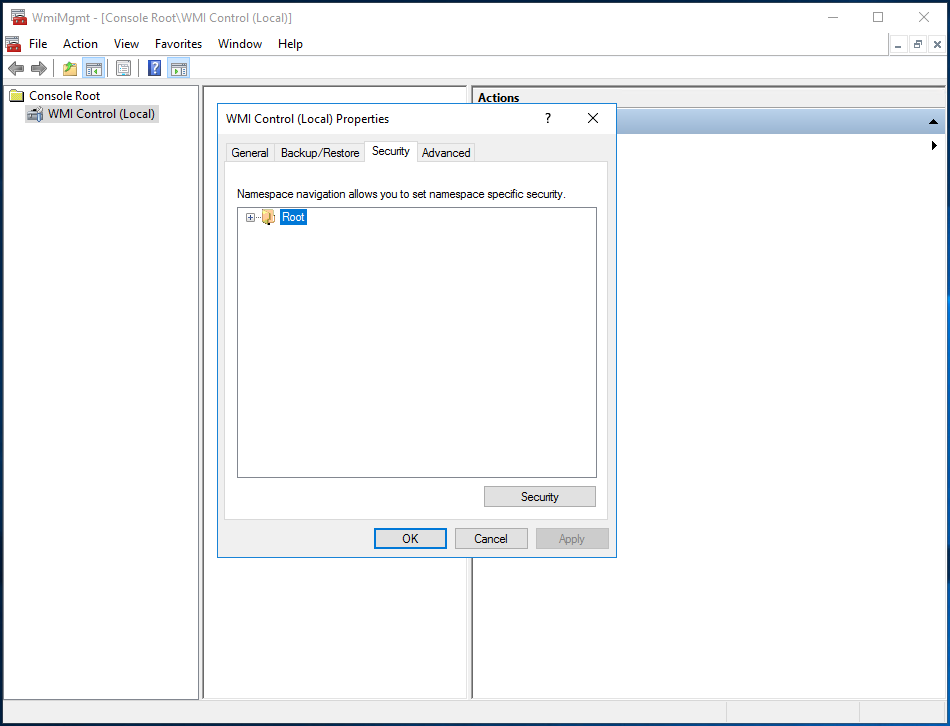

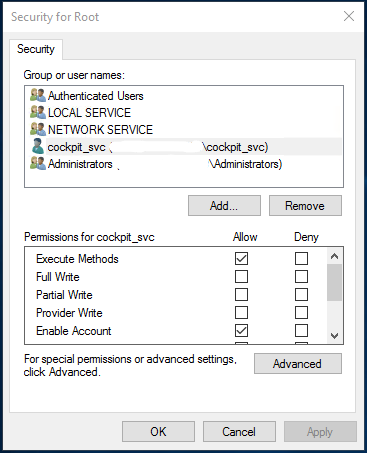

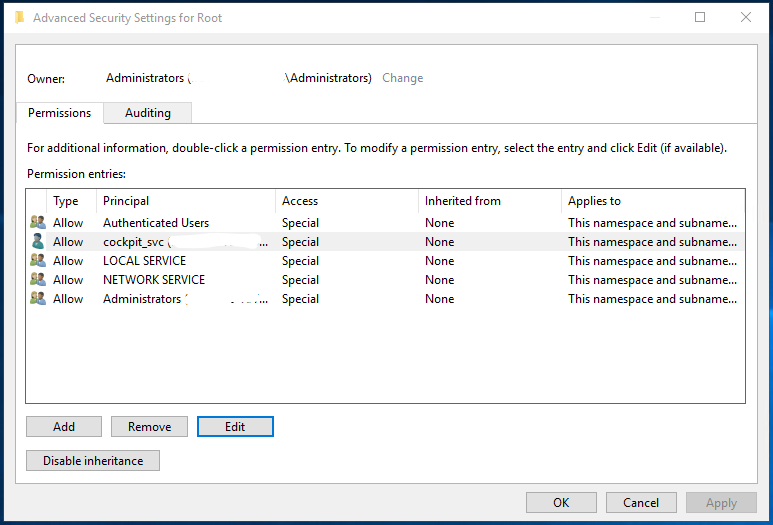

Damit der User die Informationen ohne Administratorrechte abrufen kann, müssen zusätzlich noch folgende Schritte ausgeführt werden: PS Command auf dem Target ausführen (benötigt Administratorrechte):

wmimgmt.msc

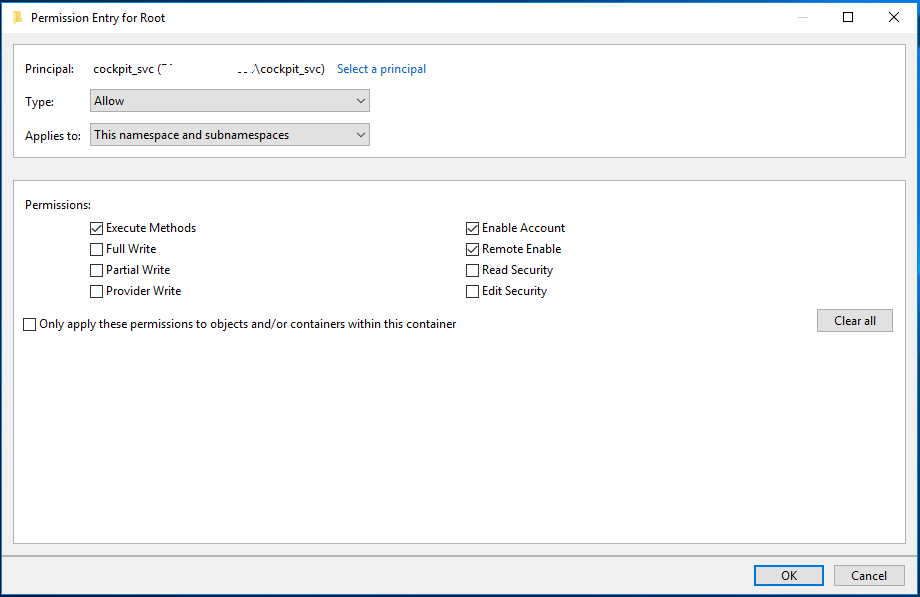

Im neuen Fenster "Properties" von "WMI Control" öffnen und Tab "Security" auswählen. Hier "Root" auswählen und den Button "Security" klicken. Den User hinzufügen und über Advanced folgende Einstellungen für den User (User auswählen und Button Edit klicken) vornehmen: - Applies to: This namespace and subnamespaces - Execute Methods - Enable Account - Remote Enable

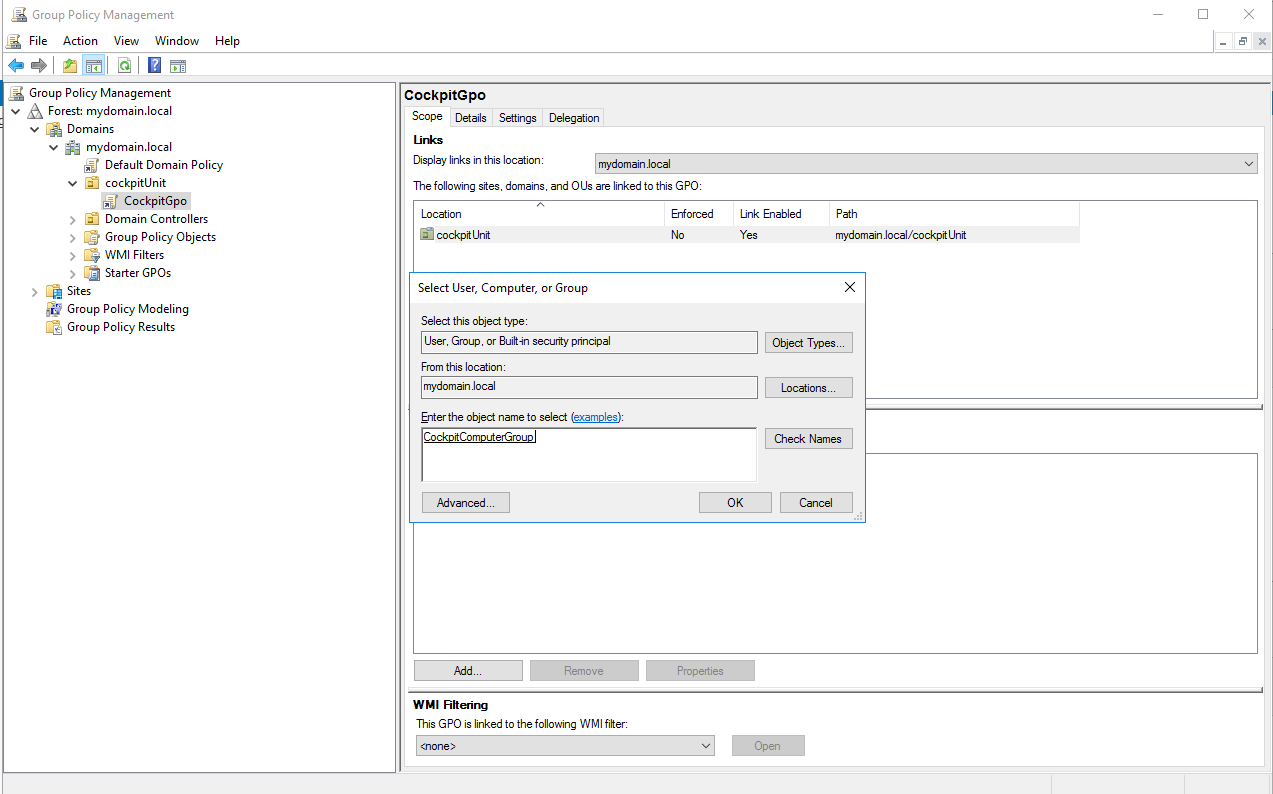

13. Zielsysteme der CIO Cockpit-GPO definieren

Anleitung: In „Group Policy Management“ die CIO Cockpit-GPO auswählen > Reiter „Scope“ > „Add“ unter „Security Filtering“ (unten) > Die in Schritt 5 angelegte CIO Cockpit-Computergroup eintragen:

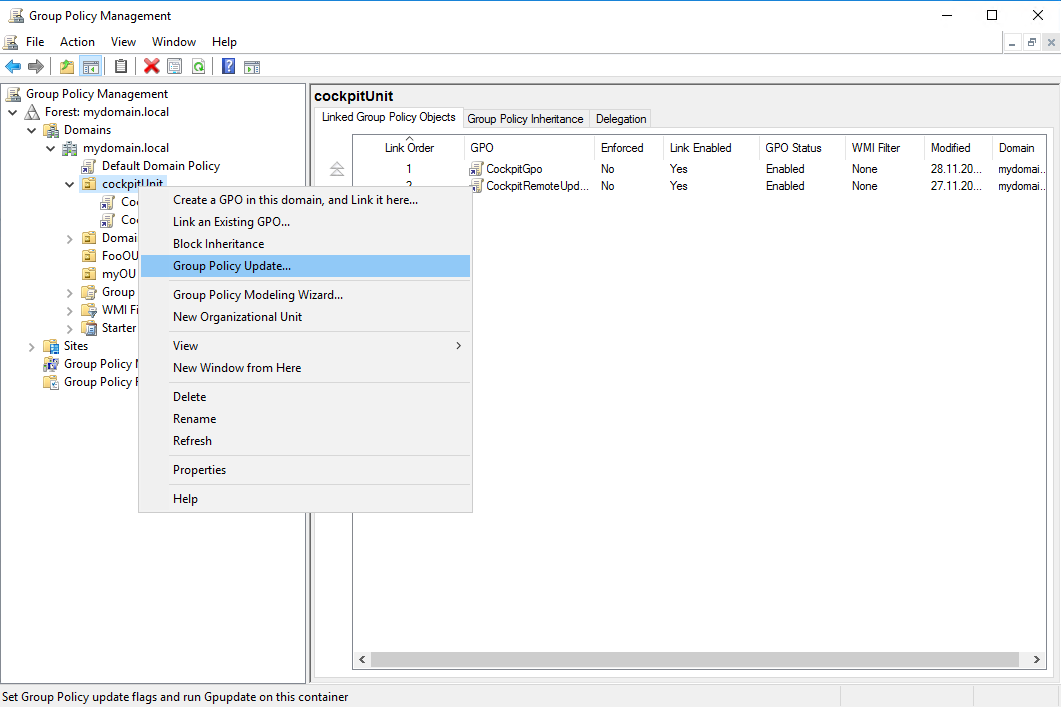

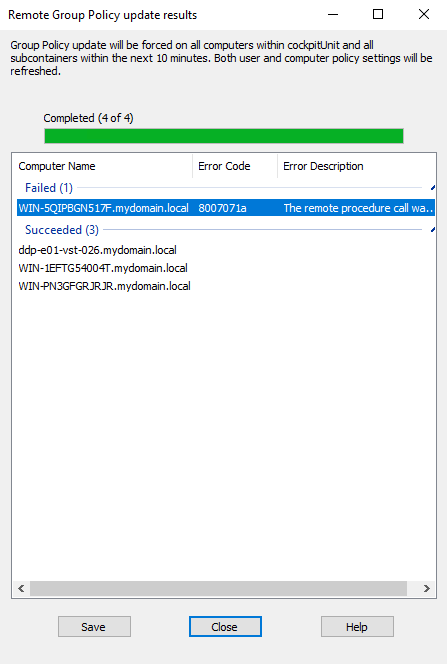

14. Anwendung der Group Policy auf alle ins CIO Cockpit einzubindenden Hosts

Anleitung: In „Group Policy Management“ Rechtsklick auf die CIO Cockpit-OU > Group Policy Update

15. WMI-Konfiguration für alle ins CIO Cockpit einzubindenden Hosts

WMI muss auf den Zielsystemen für lesende Remotezugriffe (Berechtigungen Account Enable und Remote enable) konfiguriert werden. Diese Berechtigung wird per Powershell-Script gesetzt. Das Script muss auf dem Domänencontroller mit Domänenadmin-Rechten ausgeführt werden.

Anleitung::

- Powershell-Script hier downloaden und entpacken. Es sind zwei Scripte enthalten.

- In einem Powershell-Terminal in den Ordner mit den Scripten navigieren

- ad.ps1 ausführen (Beispiel: .\ad.ps1 CockpitUserGroup CockpitComputerGroup MYDOMAIN)

Parameter (in dieser Reihenfolge):- Die in Schritt 3 erstellte CIO Cockpit-Usergroup

- Die in Schritt 5 erstellte CIO Cockpit-Computergroup

- Die Domain

Host nachträglich hinzufügen

Die folgenden Schritte finden ausnahmslos auf dem ActiveDirectory-Domänencontroller statt.

Voraussetzung:

Der neue Host ist in der Domäne

1. Active Directory Users and Computers

Zustand

- Der neue Host befindet sich nach dem Hinzufügen in die Domäne in „Active Directory Users and Computers“ ->

-> „Computers“ - CIO Cockpit-Computergroup-ComputerGroup und CIO Cockpit-Computergroup-UserGroup sind eingerichtet

Schritte

- Verschieben (Drag & Drop) des Computers in die bestehende CIO Cockpit-OU (alternativ: Hinzufügen in der OU über „new“ -> „Computer“)

- In der CIO Cockpit-OU die CIO Cockpit-ComputerGroup auswählen -> Properties -> Members -> Add: Den neuen Computer hinzufügen. Möglicherweise muss unter „Object Types“ der Typ „Computer“ markiert werden, damit der Computer gefunden wird.

2. GPO auf neuen Host anwenden

Anleitung: Group Policy Management Kontextmenü auf „Group Policy Management“ -> „Forest: Domäne“ -> „Domains“ -> Domäne -> CIO Cockpit-Unit: „Group Policy Update“

3. WMI-Konfiguration des neuen Hosts

Anleitung: Ad-wmi-Script aus dem Tutorial unter Powershell mit den im Tutorial beschriebenen Argumenten ausführen.

Hinweis

Es kann dauern, bis die alle GPO-Einstellungen auf den Hosts aktiv werden.

Erzwingen kann man die Aktualisierung dadurch, dass man "gpupdate /force" auf den Hosts durchführt.